原創 思科聯天下 思科聯天下 5天前

收錄於話題

思科 5 #網絡安全 2 #木馬防護 1

如果您就職的一家知名科技公司即將面向公眾發布一款足以顛覆整個市場的產品。這個領域的競爭非常激烈,公司在國內國外都有一大堆競爭對手。媒體和網絡上也出現了有關這款新產品的大量猜測。毫無疑問,關於這款即將問世的革命性產品,客戶們都渴望了解更多信息。

您的任務就是在產品公開發布之前嚴守相關秘密。但遺憾的是,您想要給公眾的這一驚喜即將毀於一旦。即使我們竭盡所能去防止包括偶然外洩和內部洩漏在內的一系列情況,但這種意外還是時有發生。可以說最壞的情況是:您的公司係統被入侵,與這款新產品相關的信息資料被盜取。

遇到這種情況確實倒霉,但類似這樣的數據洩漏事件其實並不罕見,對安全專業人員來說更是司空見慣。雖然它們波及的部門不止一個,但是盜取數據的方式通常包括一些常見的方法。潛在的嫌疑人有很多,但是要弄清他們的動機卻很難。然而在這場 “ 追尋線索 ” 的網絡安全遊戲中,我們真正想要了解的並不是惡意攻擊者到底是誰,而是它們使用了哪些武器,以及今後如何防止此類攻擊事件再次上演。

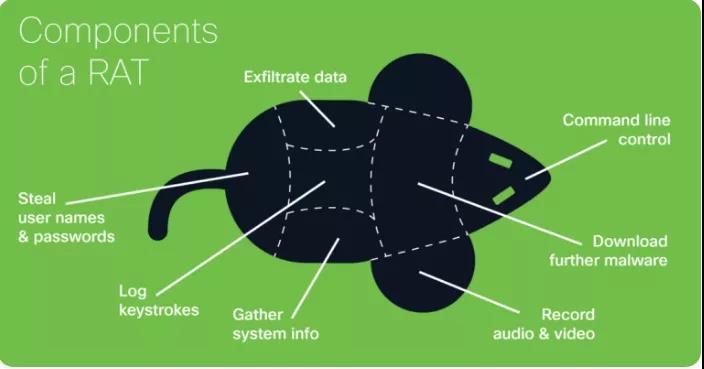

網絡惡意攻擊者的 “ 軍火庫 ” 裡有各式各樣強大的武器。下載程序、管理工具和間諜軟件通常都會被用於發動此類攻擊。但是在當下許多攻擊場景中,最常用的工具卻是遠程訪問木馬,我們通常將它們稱之為 “ RAT ” 。

什麼是 RAT

RAT 是一種如 “ 瑞士軍刀 ” 般的武器。許多RAT 病毒不僅通過許多常見的載體( 如惡意下載文件和電子郵件附件)進行傳播,還會用到前面提到的所有武器,甚至更多,從而方便惡意攻擊者在發動攻擊時對每一個組件都加以利用。簡言之,RAT 其實是把許多惡意工具整合到同一個工具包中。

RAT 與 RAT 之間也存在很多區別。有些RAT 可謂全才,適用於多種攻擊場景,而有些則是為發動特定攻擊而量身定制的;有些RAT 會藉助預先設定好的代理來掩蓋攻擊者的最終位置,有些可能會藉用C2 ( 命令控制型)基礎設施達到同樣的目的。

儘管不同的 RAT 會通過不同的功能和基礎設施來發動攻擊,但我們在分析許多 RAT 後總結出幾個共同特徵。為了闡明具體的攻擊過程,我們不妨再回到文章開頭提到的科技公司新產品資料外洩事件,通過這個具體案例來說明惡意攻擊者如何利用 RAT 訪問並竊取有關新產品的敏感文件。

收集系統信息

攻擊者通過一封包含 RAT 鏈接的網絡釣魚郵件成功突破了您公司的網絡防禦機制。但這並不意味著它們會立即搞清楚自己在網絡中的具體位置。針對已遭其黑手的計算機,它們自然想了解更多,比如這是行政助理的台式機,還是財務部的筆記本,或者就是一台 Web 服務器呢?攻擊者可通過全面的系統偵查了解自己在目標企業中的滲透程度,比如是否還需要橫向移動,或者是否已經抵達既定目標。有些網絡偵察工具甚至允許惡意攻擊者掃描其他系統,並收集相關信息。

盜取用戶名和密碼

攻擊者成功入侵了一台設備,但這台設備並非它的預期目標。雖然他們破壞了工程部某位員工的一台計算機,但它們想要盜取的資料卻保存在一台共享服務器中。如果要橫向移動,它們可能需要想辦法在它們已經入侵的系統上搜索登錄憑據。許多 RAT 都具有抓取已保存和已緩存密碼的功能,所以一旦惡意攻擊者拿到用戶名和密碼,就會嘗試登錄共享服務器。

記錄按鍵

攻擊者掃描受損計算機以查找登錄憑據,但一無所獲。這算是個好消息嗎?是的,然而這只是攻擊者遇到的一個小小的挫折。許多 RAT 都包含諸如鍵盤監聽程序之類的信息竊取組件,也就是說攻擊者只需要啟用這個組件,然後坐等已感染系統的用戶登錄共享服務器即可。用戶將登錄憑據輸入系統,攻擊者便隨之將其捕獲,之後便會自行嘗試登錄服務器。

下載更多惡意程序

攻擊者雖然能夠獲得登錄憑據;但它們的登陸嘗試還是以失敗告終。 ( 或許您公司採用多因素身份驗證機制?)為了能夠進入到工程部的共享服務器,攻擊者將不得不請求增援。它們發現了共享服務器的一個漏洞,然後需要通過一套攻擊工具對這個漏洞加以利用,以獲取訪問權限。鑑於不同網絡間存在的巨大差異,許多 RAT 都能通過下載更多工具來幫助自己獲得進一步的訪問權限。在這種情況下, RAT 在運行時會模仿下載程序,即下載一套攻擊工具來幫助攻擊者繼續前進。

訪問並上傳文件

假設攻擊者終於訪問了共享服務器,遍歷了其目錄結構,並找到了公司新產品功能的文檔資料。接下來它們就要盜取這些文件。大部分 RAT 都能將文件上傳到預先設定好的位置。這項工作通常需要代理協助或依托 C2 基礎設施才能完成,攻擊者在竊取相關文檔資料時的踪跡也因此可被覆蓋。

錄製音視頻及截屏

有時候,惡意攻擊者可能並不滿足止步於竊取設計文檔。它們可能拿到了一組幻燈片,但其中幾頁缺少上下文。為了獲得更多資料,它們會將目光轉回最早攻擊的那台計算機,然後通過 RAT 錄製音頻和/或視頻資料。 RAT 可能會偷聽工程師與同事的對話,也可能會把旨在探討新產品的演示會議過程錄成一段視頻。 RAT 也經常通過截取屏幕圖像的方式來捕獲屏幕上正在顯示的重要文檔。

其他應用場景

這只是 RAT 貫穿攻擊過程始終的一種場景。其實它也被用於其他很多情境。舉個例子,如果攻擊者要竊取財務數據,就可利用 RAT 從某台計算機中盜取銀行信息,或通過鍵盤監聽程序收集信用卡號碼。

這裡需要強調一點,那就是大多數 RAT 病毒都能通過命令行訪問已遭入侵的系統。如果惡意攻擊者對這類計算機獲得了足夠的管理權限,就可將 RAT 用作武器為所欲為。

如何抓住 “ 老鼠 ”

雖然這一次攻擊者成功入侵了您公司的網絡並拿到產品計劃。您該如何防止它們重蹈覆轍?

幸運的是, RAT 進入系統的方式並沒有什麼特別之處。它們在系統內的散佈方式與其他類型的惡意軟件大致相同:通過電子郵件發送,由丟棄程序刪除,並與其他幾種常見的攻擊載體一同被設置為漏洞攻擊工具的有效載荷。我們建議您應考慮以下幾點:

一款良好的端點保護應用程序能夠非常有效地抵禦 RAT 攻擊。比如面向終端的思科 AMP( AMP for Endpoints ),它會在入口點阻止惡意軟件,然後針對各種高級威脅採取檢測、遏制和修復等一系列措施。

另一項重要功能即監控未授權活動的網絡流量。依託來自企業現有網絡基礎設施的遙測數據,思科推出了綜合全面的網絡可視性及流量安全分析解決方案- Stealthwatch 。

許多 RAT 都會對其流量進行加密處理,因此請確保您的系統也能夠監控此類流量。思科加密流量分析軟件融合網絡分析和機器學習技術,無需解密即可洞悉隱藏在加密流量中的各種威脅。

成功訪問 C2 域名是許多 RAT 正常運行的關鍵,因此阻止已知的惡意域名對於切斷 RAT 的攻擊過程大有幫助。思科 Umbrella 通過 DNS 來阻斷所有面向端口、協議、甚至 IP 直連接口發起的威脅,從而防止系統連接惡意攻擊者的服務器。

多因素身份驗證( MFA )系列產品可防止惡意攻擊者在掌握用戶登錄憑證後登錄系統。您還可通過像思科 Duo 這樣的解決方案幫助您完成用戶身份驗證。

如果 RAT 已經進入系統並試著竊取敏感信息,那麼具有數據防洩漏( DLP )功能的 Web 安全設備將派得上用場。對於傳輸中的數據來說,思科與 Digital Guardian 共同開發的 DLP 解決方案絕對算得上一套高性能的綜合安全解決方案。

一套出色的郵件安全解決方案,再加上功能穩固的網絡邊界,能為全面徹底阻擋 RAT 攻擊提供非凡助力。思科電子郵件安全解決方案和思科下一代防火牆分別針對電子郵件攻擊和網絡邊界攻擊提供了最佳防禦屏障。